将 HiDNS 免费域名托管到 gcore.com

HiDNS 是一个免费的三级域名申请平台,只要你不进行滥用,原则上可以永久免费。将 HiDNS 域名托管到 Gcore ,可以使用 Gcore 的 CDN 服务,同时由于 Gcore 的 DNS 支持 CNAME Flattening,可以解决在根域设置 CNAME 记录的问题。

1、登录 HiDNS 域名的管理面板,点击“名稱伺服器”,填入 Gcore 的 NS 服务器地址后,点击“提交”按钮。

Gcore 的 NS 服务器地址为: ns1.gcorelabs.net ns2.gcdn.services

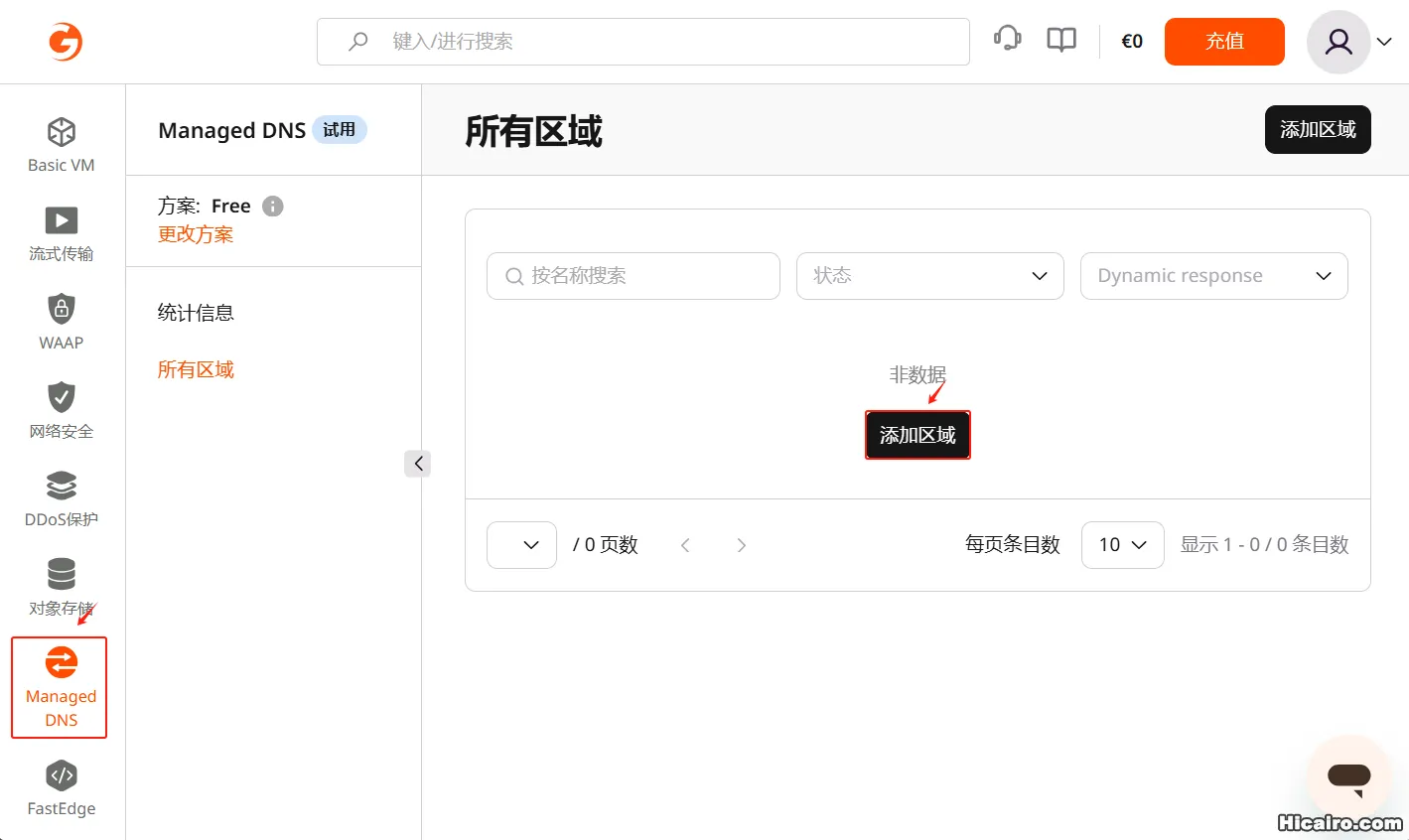

2、登录 Gcore 的管理面板,首先点击左侧菜单中的“Managed DNS”按钮,然后点击右侧面板中的“添加区域”。

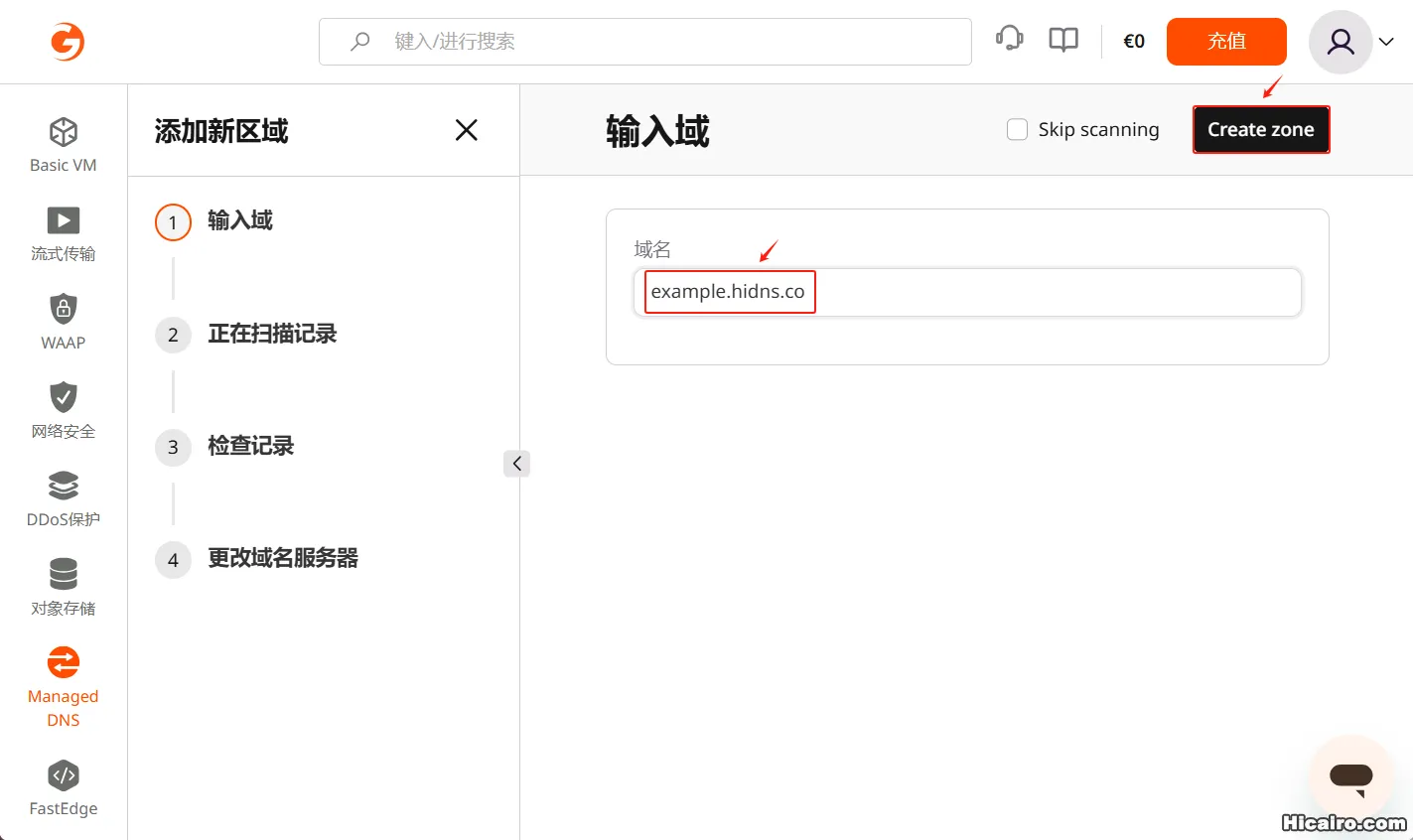

3、以 example.hidns.co 为例,输入域名后点击“Create Zone”按钮。

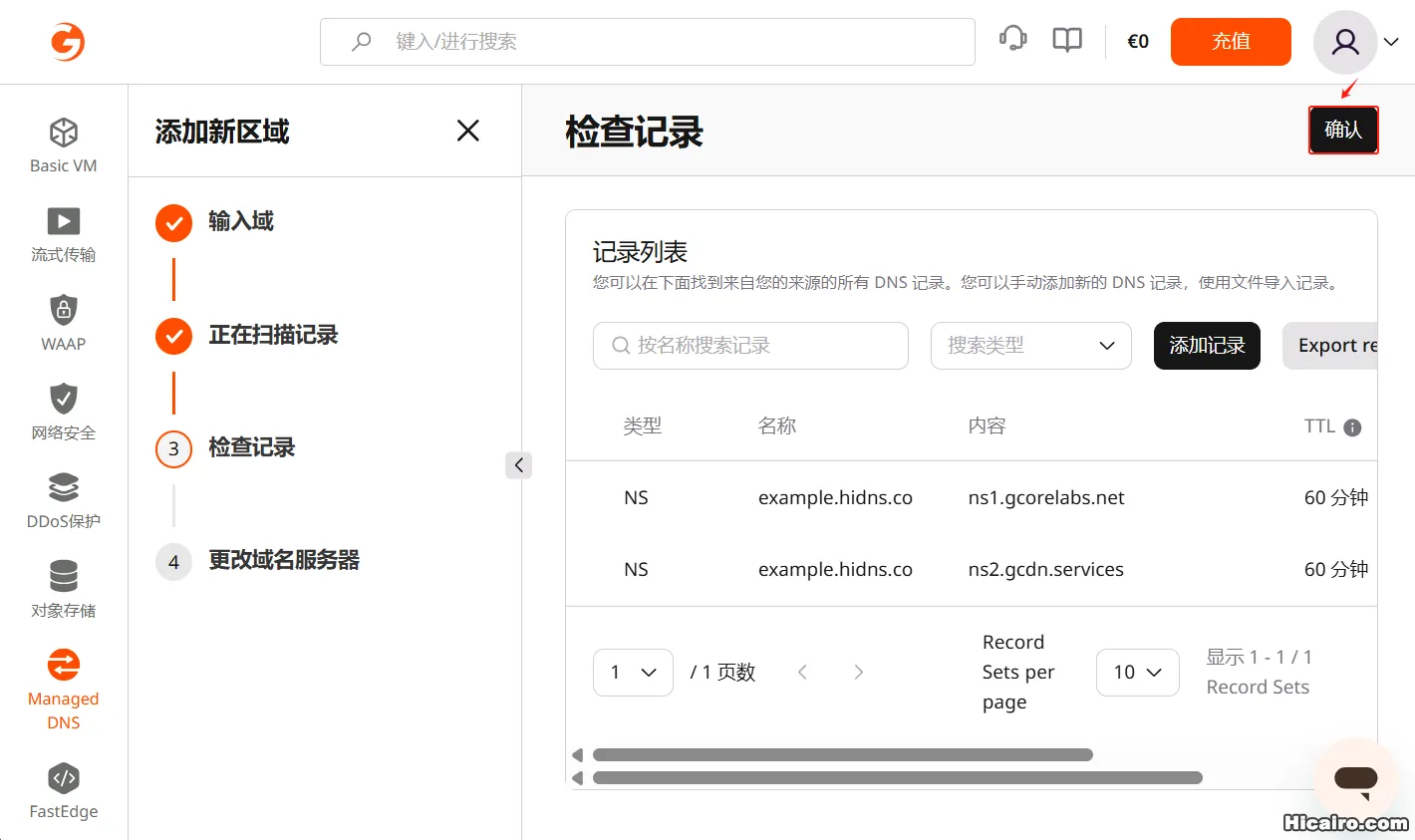

4、点击“确认”按钮。

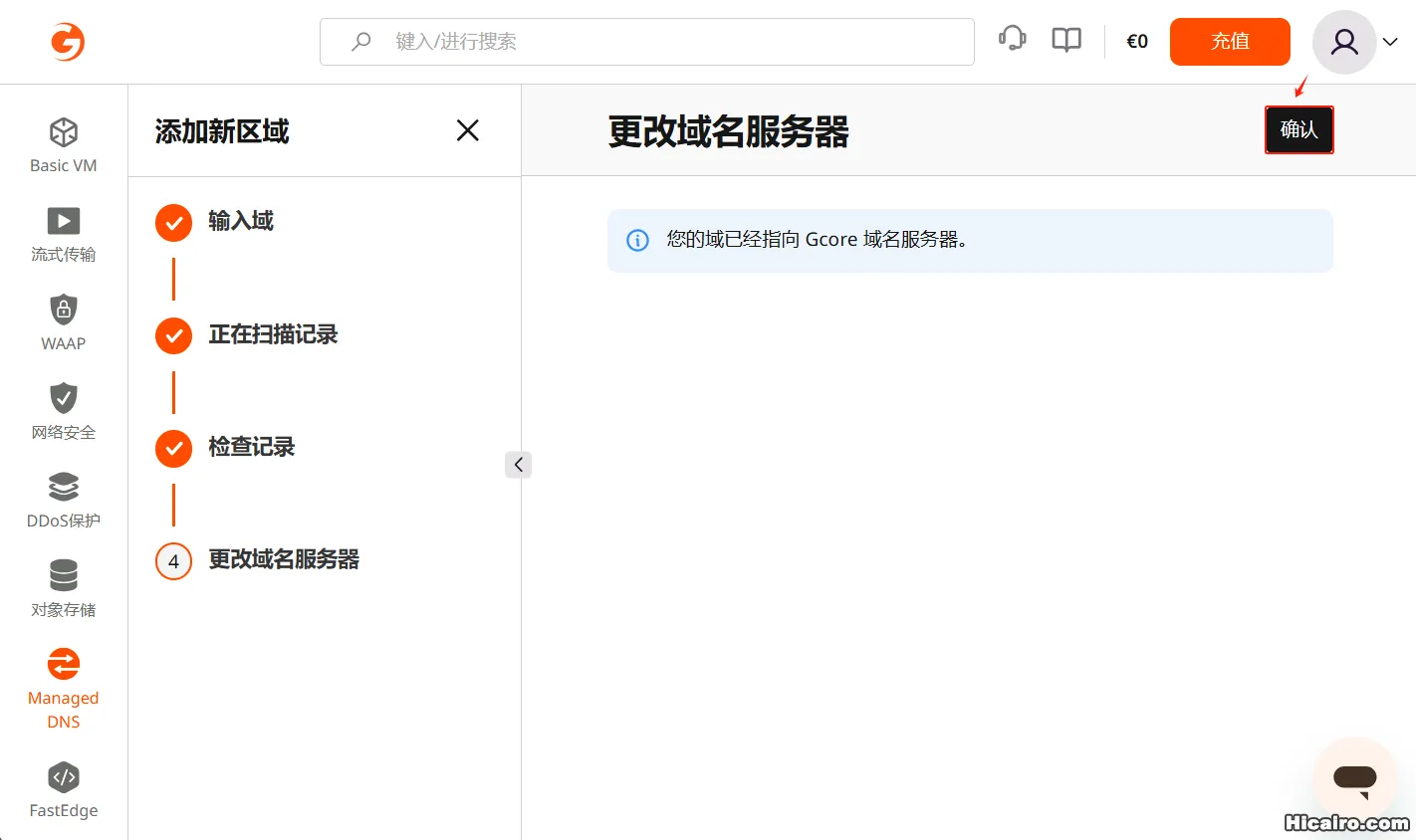

5、再次点击“确认”按钮。

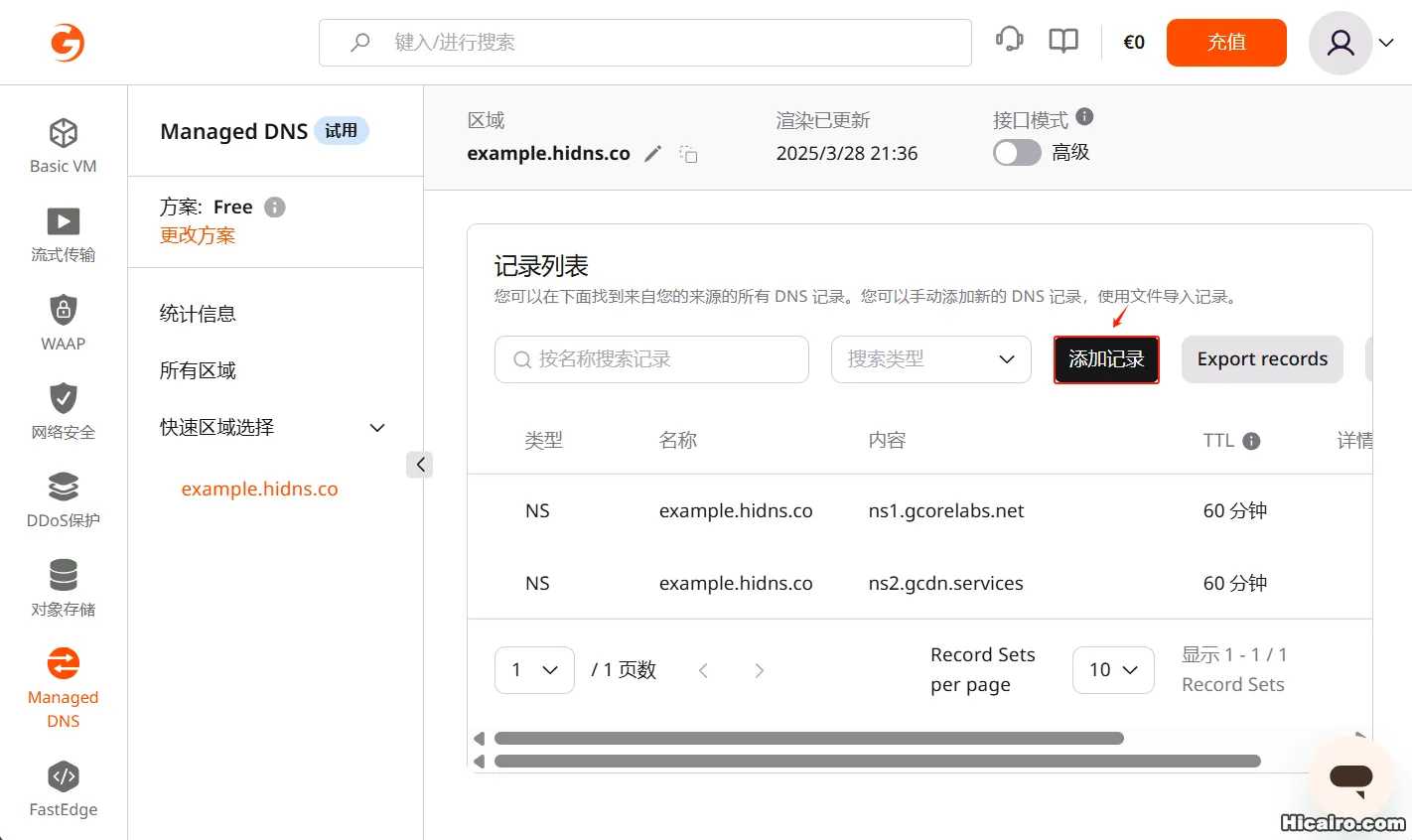

6、出现以下界面,说明域名已经成功托管到 Gcore,您可以点击“添加”按钮,添加 A / AAAA / CNAME 记录等。

7、有关 CNAME 记录。由于 RFC 1034 & RFC 2181 规定 CNAME 不能与其他记录共存,但根域必须有 SOA(Start of Authority)和 NS(Name Server)记录,以便 DNS 解析系统正常工作,如果在根域设置 CNAME,就无法再设置 NS 和 SOA,会导致整个 DNS 解析失败。因此我们发现传统 DNS 服务提供商,均不支持在根域上设置 CNAME 记录。Gocre 采用了 CNAME Flattening 机制,很好的解决了在根域上设置 CNAME 的问题。例如我们想为 example.hidns.co 设置指向 example.github.io 的 CNAME 记录,就可以使用 Gocre 来实现。

同上一步,点击“添加”按钮后,然后将类型选择为“CNAME”,在内容文本框内填入“example.github.io”最后点击“添加”按钮即可。

注意:如果添加 CNAME 记录失败,请检查是否已经存在 A / AAAA 记录,删除即可。

以下为非必须的操作

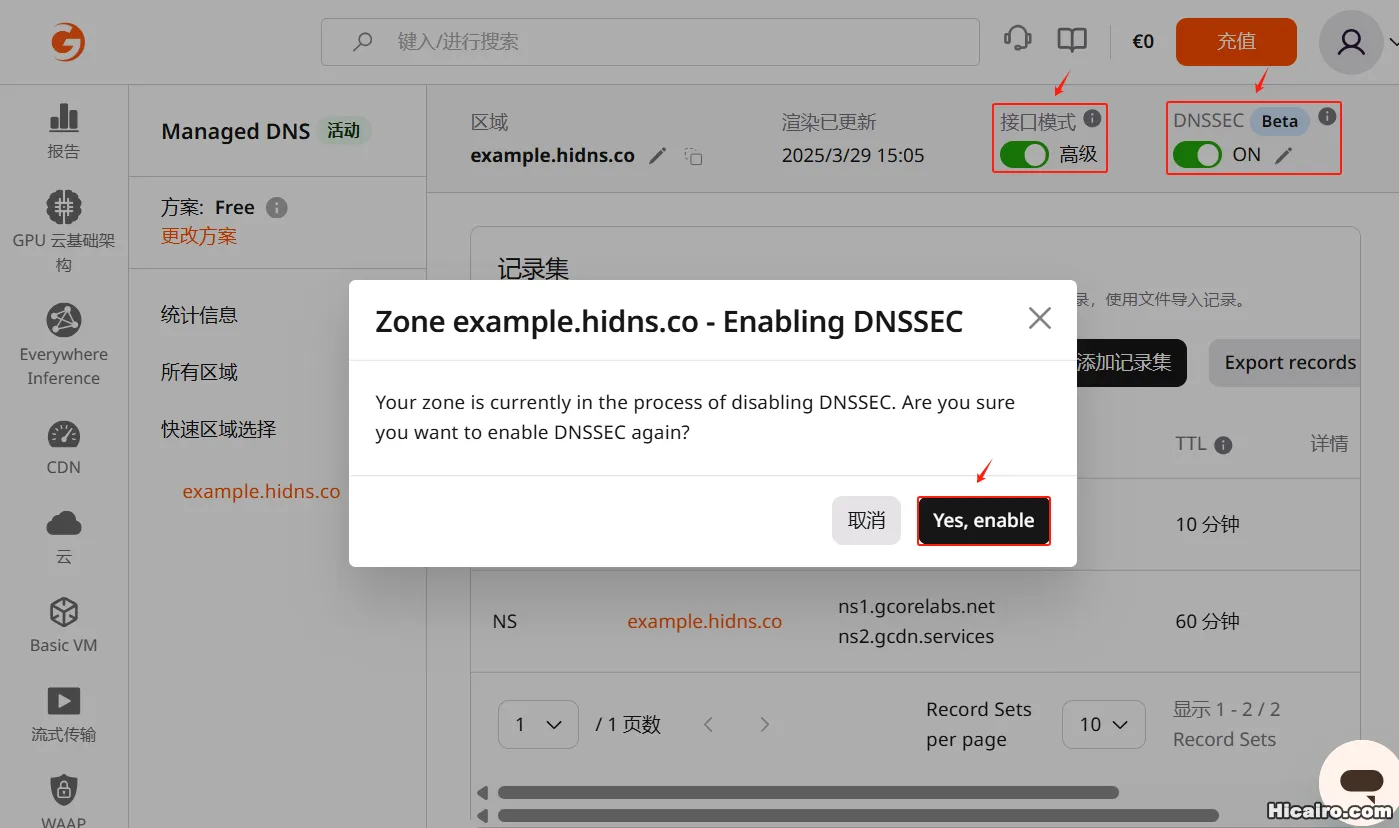

8、开启 DNSSEC ,解决传统 DNS 存在的安全问题。在 Gcore 的管理面板里打开“接口模式”按钮,然后打开“DNSSEC”按钮,这时弹出的菜单询问“Are you sure you want to enable DNSSEC?”,点击“Yes,enable”按钮。

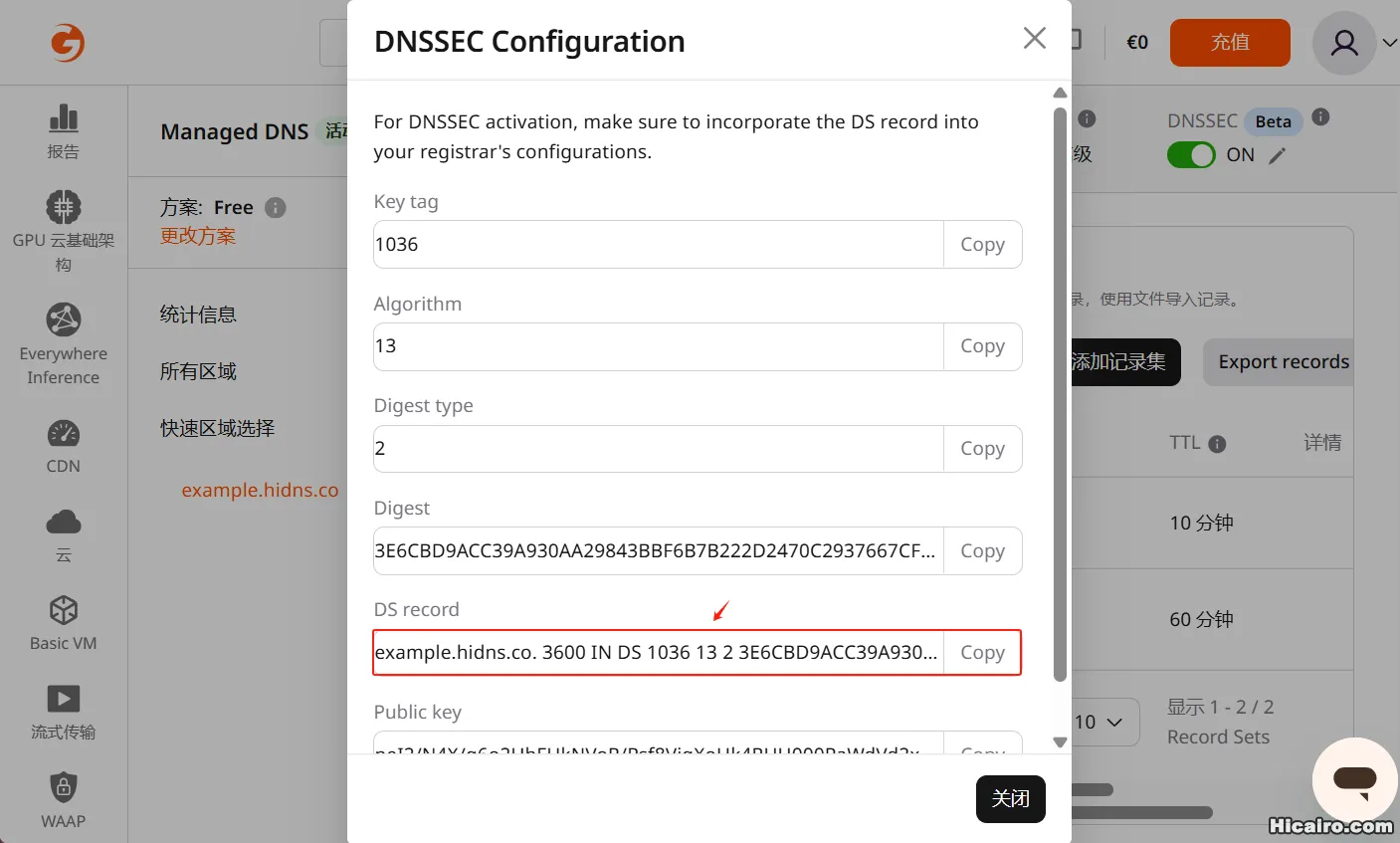

9、点击 DS record 后面的“COPY”按钮,将 copy 出来的内容粘贴到一个记事本文件中。

example.hidns.co. 3600 IN DS 1036 13 2 3E6CBD9ACC39A930AA29843BBF6B7B222D2470C2937667CF519BA3B70A1009C1 1036 13 2 3E6CBD9ACC39A930AA29843BBF6B7B222D2470C2937667CF519BA3B70A1009C1

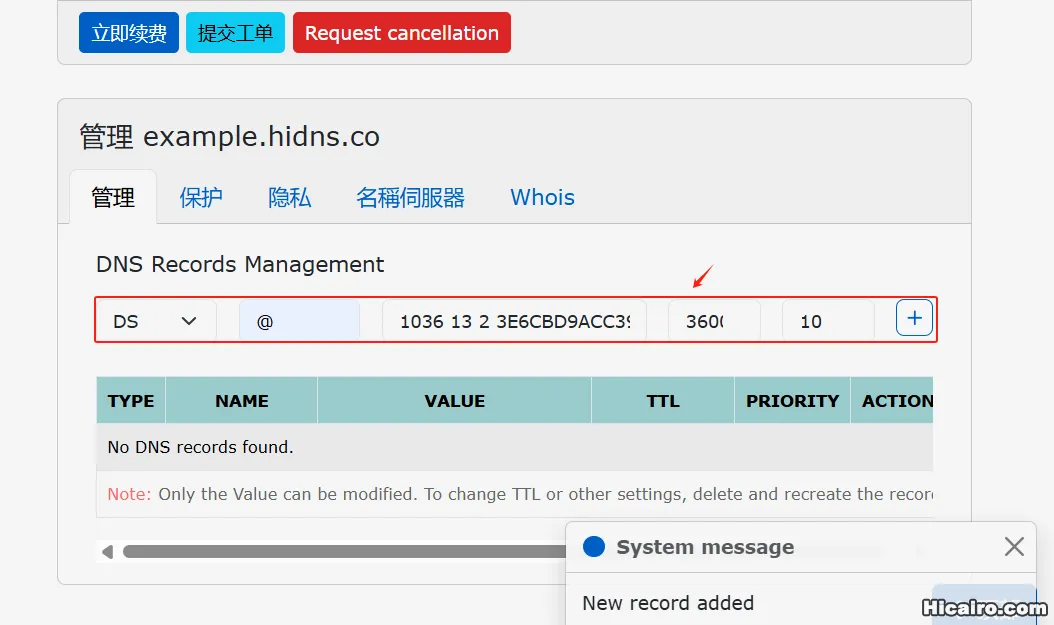

10、再次登录 HiDNS 域名的管理面板,为 example.hidns.co 新建一条 DS 记录。如下图,Type 选择“DS”,Name 输入“@”,Value输入“1036 13 2 3E6CBD9ACC39A930AA29843BBF6B7B222D2470C2937667CF519BA3B70A1009C1”,最后点击后面的“加号”。

注意:在添加DS记录时,我们去掉了上一步copy出来内容中的前段部分“example.hidns.co. 3600 IN DS ”。

11、验证 example.hidns.co 是否开启 DNSSEC 成功。

root@hcss-ecs-c37d:~# dig @8.8.8.8 example.hidns.co +dnssec ; <<>> DiG 9.18.28-0ubuntu0.22.04.1-Ubuntu <<>> @8.8.8.8 example.hidns.co +dnssec ; (1 server found) ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52677 ;; flags: qr rd ra; QUERY: 1, ANSWER: 6, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags: do; udp: 512 ;; QUESTION SECTION: ;example.hidns.co. IN A ;; ANSWER SECTION: example.hidns.co. 600 IN CNAME example.github.io. example.hidns.co. 600 IN RRSIG CNAME 13 3 600 20250331093148 20250329043148 37058 example.hidns.co. tzHTSQ5bXz+92T4DSJmUdYvLd6EY0FVqfjCoouQ+6ydvQc+DvVEcoCjM CRbuSRFOd6xeDo9gp3+KxI5djBFSuA== example.github.io. 3600 IN A 185.199.110.153 example.github.io. 3600 IN A 185.199.109.153 example.github.io. 3600 IN A 185.199.111.153 example.github.io. 3600 IN A 185.199.108.153 ;; Query time: 628 msec ;; SERVER: 8.8.8.8#53(8.8.8.8) (UDP) ;; WHEN: Sat Mar 29 15:31:48 CST 2025 ;; MSG SIZE rcvd: 252

我们可以看到,dig 的返回结果中包含了 RRSIG 记录,这表明 DNSSEC 已经生效,并且返回的 CNAME 记录也经过了签名。说明 DNSSEC 已成功启用。

本文出处:HiFeng's Blog

本文链接:https://hicairo.com/post/82.html

版权声明:本博客所有文章除特别声明外,均采用CC BY-NC-SA许可协议。转载请注明出处!